OTOBO ACLs - Berechtigungen der Agenten verwalten

Einführung in ACLs

Die Verwaltung von Zugriffskontrolllisten (ACL) in OTOBO ist ein wesentliches Tool für die zuverlässige und sichere Steuerung von Berechtigungen und Zugriffen innerhalb Ihrer Ticket-Management-Lösung. Mithilfe von ACLs können Sie detailliert festlegen, welche Aktionen Agenten und Kunden je nach ihrem Kontext oder ihrer Rolle im System ausführen dürfen.

Das effiziente Management von ACLs trägt wesentlich zu einer benutzerfreundlichen und fehlerresistenten Arbeitsumgebung bei. Insbesondere sorgt dies für eine klare Strukturierung des Workflows und verhindert, dass Benutzer durch unnötige oder nicht relevante Optionen belastet oder verwirrt werden.

Anwendungsfälle für Zugriffskontrolllisten

Die Einsatzmöglichkeiten für ACLs in OTOBO und Znuny sind vielfältig. Hierzu zählen:

- Einschränkung der Ticketaktionen basierend auf dem Ticketstatus, um sicherzustellen, dass alle erforderlichen Schritte in einem Prozess eingehalten werden.

- Definition von Bearbeitungsrechten an Tickets basierend auf der Zuordnung in bestimmte Warteschlangen oder Abteilungen.

- Steuerung des Zugriffs auf bestimmte Felder in der Ticketansicht, um sensible Daten zu schützen.

Diese differenzierte Kontrolle verstärkt die Sicherheit in Ihrer Organisation und optimiert gleichzeitig die Arbeitsabläufe.

Optimierung von Arbeitsabläufen durch ACLs

Die Optimierung von Arbeitsabläufen durch die konsequente Nutzung von ACLs führt zu einer geordneteren und effizienteren Ticketbearbeitung. Beispielsweise kann durch das Einrichten von ACLs sichergestellt werden, dass nur berechtigte Agenten die Möglichkeit haben, ein Ticket zu eskalieren oder spezifische Statusänderungen vorzunehmen. Dies reduziert Fehlerquellen und sorgt für eine konsistentere Bearbeitung von Kundenanfragen.

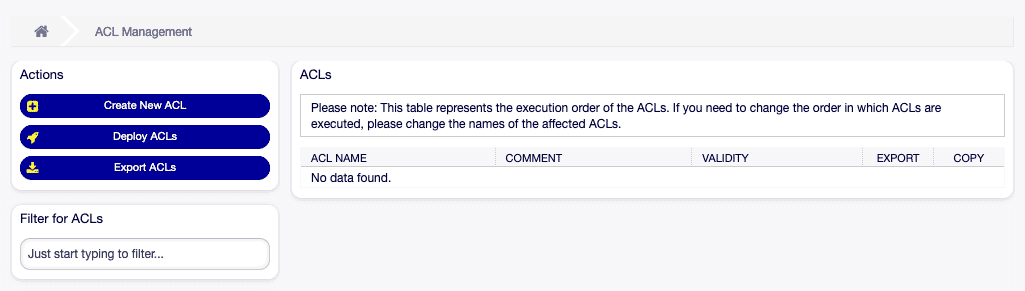

Das Einrichten, Bearbeiten und Löschen von Zugriffskontrolllisten ist dank der intuitiven Bedienoberfläche von OTOBO ein einfacher Prozess. Der Export und Import von ACLs ermöglicht zudem ein schnelles Wiederherstellen oder Teilen von Berechtigungseinstellungen, was besonders für größere Teams und Organisationen von Vorteil ist.

Nutzen Sie die Kraft der Zugriffskontrolllisten, um Ihr Ticket-Management in OTOBO effizienter und sicherer zu gestalten. Indem Sie die richtigen Berechtigungen für die richtigen Rollen und Situationen definieren, können Sie die Qualität der Kundenbetreuung erhöhen und gleichzeitig die Zufriedenheit und Produktivität Ihrer Agenten steigern.

ACLs importieren

- Klicken Sie auf den Button ACLs importieren in der linken Seitenleiste.

- Wählen Sie die zu importierende Datei

Export_ACL.ymlvon Ihrem Computer aus. - Klicken Sie auf den Button Importieren.

Implementierung und Anpassung von ACLs

Durch die Implementierung und fortlaufende Anpassung von Zugriffskontrolllisten in Ihrer OTOBO-Installation sichern Sie nicht nur Ihre Daten und Prozesse ab, sondern nutzen auch das volle Potenzial Ihres Ticket-Systems für eine optimierte und zielgerichtete Kundenkommunikation. Das Importieren und Inbetriebnehmen von ACLs ist ein wesentlicher Schritt, um Ihren Zugriffskontrolllisten in OTOBO vollständige Funktionalität zu verleihen. Durch diese Maßnahmen stellen Sie sicher, dass Ihre ACLs wirksam werden und die gewünschten Beschränkungen und Freigaben innerhalb Ihres Ticket-Systems problemlos durchführen.

ACLs Filtern

Die Möglichkeit, ACLs zu filtern und spezifische zu finden, ist besonders nützlich, wenn Sie mit einer großen Anzahl von ACLs arbeiten. Dieses Feature unterstützt Sie dabei, den Überblick zu behalten und schnell die gewünschte ACL für Änderungen oder Überprüfungen zu identifizieren.

Sorgfältige Dokumentation

Eine gründliche Dokumentation und die vorsichtige Durchführung von Namensänderungen sind entscheidend, um die Integrität und Funktionalität Ihrer ACLs zu bewahren. Bedenken Sie stets die weitreichenden Auswirkungen, die Änderungen an ACLs haben können, insbesondere in einem umfangreichen oder komplexen Systemumfeld.

Überwachung und Anpassung

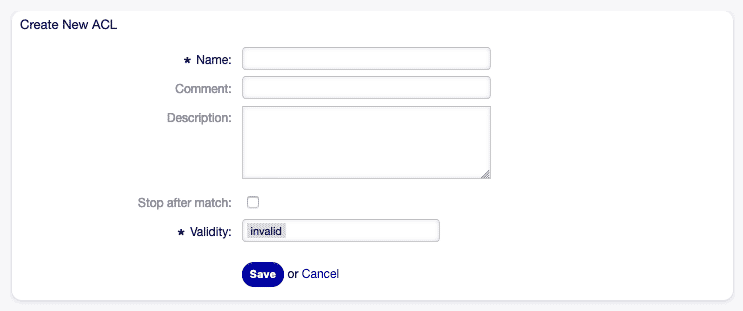

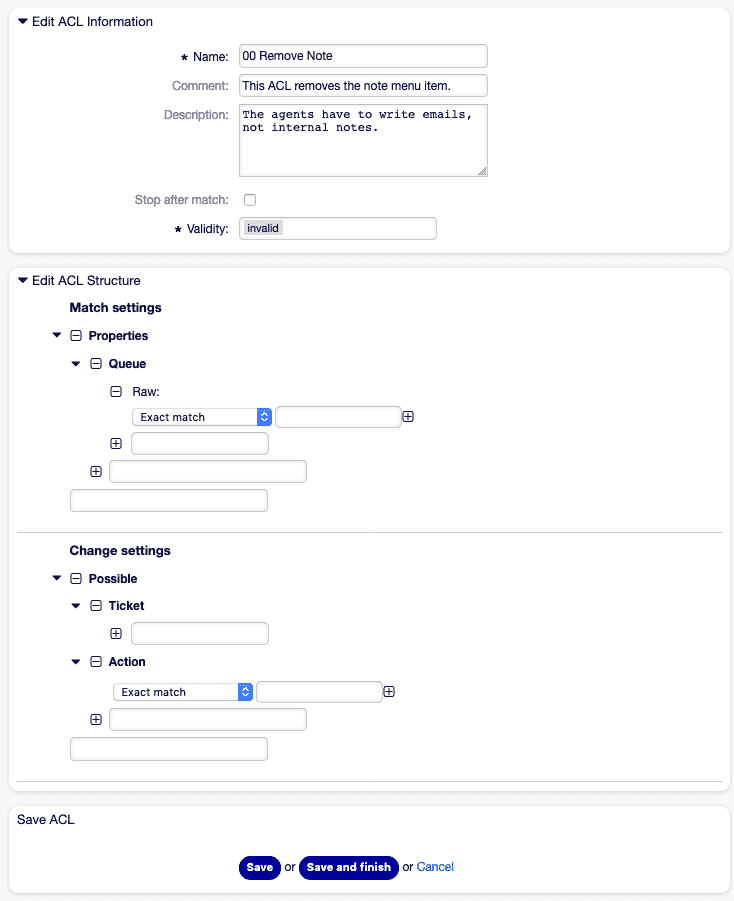

Die Einrichtung von ACL-Einstellungen ermöglicht eine präzise Steuerung darüber, unter welchen Umständen bestimmte Aktionen oder Zugriffe im Ticket-System erlaubt oder eingeschränkt sind. Die Einstellung "Nach Übereinstimmung anhalten" bietet beispielsweise die Möglichkeit, die Auswertung folgender ACLs zu stoppen, sollte eine Übereinstimmung gefunden werden, was eine feiner abgestimmte Kontrolle ermöglicht.

Flexibilität und Anpassungsfähigkeit

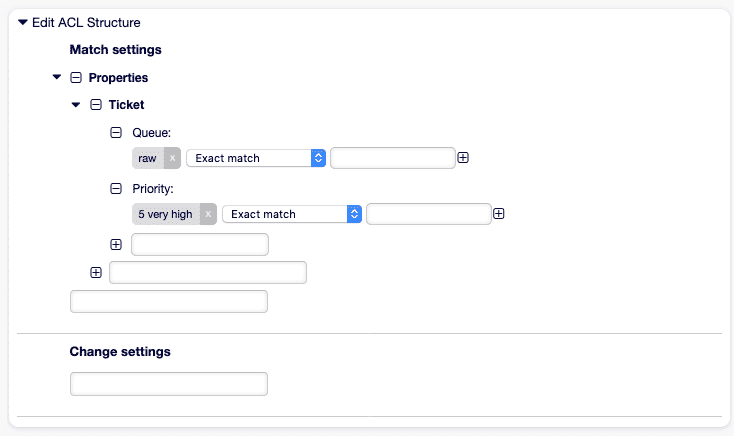

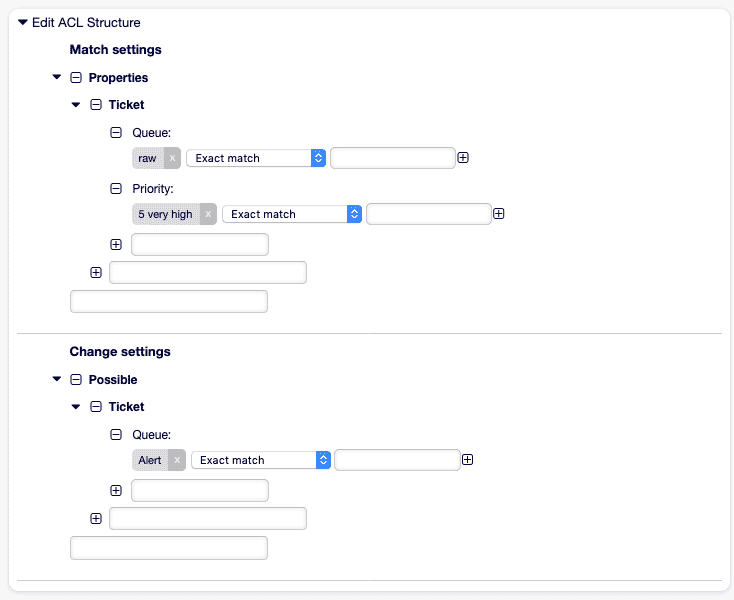

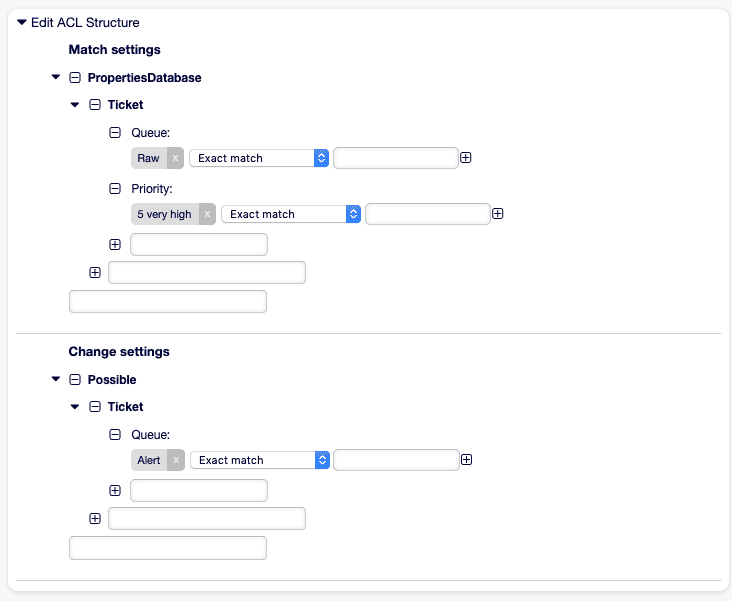

Die Unterscheidung zwischen "Übereinstimmungseinstellungen" und "Änderungseinstellungen" erlaubt es Administratoren, sehr gezielt auf das Verhalten des Systems einzuwirken. So können Sie genau definieren, unter welchen Bedingungen eine ACL aktiv wird ("Übereinstimmungseinstellungen") und was genau geändert werden soll, wenn die ACL greift (" Änderungseinstellungen").

ACL Konfigurationsmöglichkeiten

Diese sorgsam ausgearbeitete Struktur, bestehend aus präzisen Regelwerken und vielfältigen Konfigurationsmöglichkeiten, ist es, die OTOBO zu einem der flexibelsten und leistungsfähigsten Ticket-Systeme auf dem Markt macht. Durch den Einsatz von ACLs können Sie sowohl die Sicherheit als auch die Effizienz Ihrer Service-Management-Prozesse erheblich steigern, was letztendlich zu einer verbesserten Kundenzufriedenheit und einer Reduzierung von Fehlern führt.

In der Praxis bedeutet dies, dass Sie in der Lage sind, Ihren Kunden und Mitarbeitern eine klar strukturierte, auf ihre Bedürfnisse abgestimmte Benutzeroberfläche anzubieten. Dadurch werden sowohl das Kunden-Erlebnis als auch die Arbeitsqualität Ihrer Agenten signifikant verbessert. Nutzen Sie also die umfangreichen Möglichkeiten, die Ihnen OTOBO durch die Anwendung von Zugriffskontrolllisten bietet, um Ihr Ticket-Management-System noch besser und effizienter zu gestalten.

Fortgeschrittene Nutzung und Anpassung von ACLs

Die Anwendung von ACLs in OTOBO ermöglicht es Administratoren, die Funktionalitäten und Ansichten, die den Nutzern zur Verfügung stehen, fein abzustimmen und anzupassen. Eines der Schlüsselelemente dabei ist die Verwendung von Modifikatoren, die den Administratoren erweiterte Möglichkeiten bieten, um komplexe Regeln zu definieren, die genau auf die Bedürfnisse ihres Support-Teams und ihrer Kunden zugeschnitten sind.

ACL Modifikatoren

Die Modifikatoren [Not], [RegExp], [regexp], [NotRegExp], und [Notregexp] sind mächtige Werkzeuge für die Erstellung flexibler und zugleich strikter ACLs. Sie ermöglichen es, Regeln aufzustellen, die nicht nur spezifische Kriterien erfüllen, sondern auch solche, die bestimmte Bedingungen explizit ausschließen. Durch den Einsatz dieser Modifikatoren kann die Verwaltung des Zugriffs und der Sichtbarkeit im Ticketsystem deutlich vereinfacht werden, wodurch die Effizienz gesteigert und die Fehlerquote reduziert wird.

Beispielszenarien

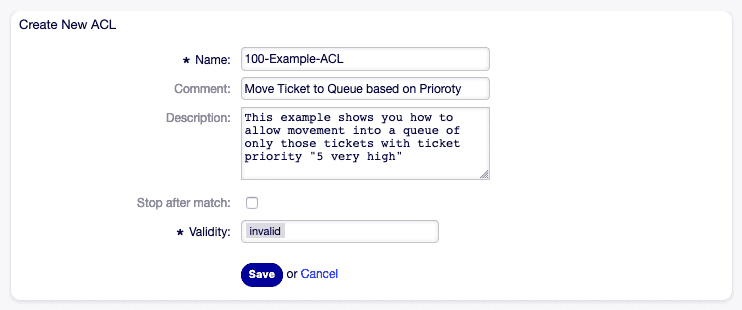

Die Beispielszenarien "Ticket basierend auf Priorität in eine Warteschlange verschieben" und " Ticket basierend auf Priorität in Datenbank in eine Warteschlange verschieben" veranschaulichen, wie spezifische Anforderungen an die Ticketbearbeitung durch die Implementierung von ACLs realisiert werden können. Im ersten Beispiel wird deutlich, wie eine ACL genutzt werden kann, um festzulegen, dass nur Tickets mit der höchsten Priorität ("5 sehr hoch") in eine bestimmte Warteschlange ("Alarm") verschoben werden dürfen. Dies unterstützt ein Priorisierungssystem, das sicherstellt, dass die dringlichsten Fälle sofort die nötige Aufmerksamkeit erhalten.

Ticket nach Priorität in Queue verschieben

Das zweite Beispiel erweitert dieses Konzept, indem es explizit auf Tickets abzielt, die bereits in der Datenbank als " sehr hoch" priorisiert sind, und somit auf eine noch spezifischere Ebene der Ticketsteuerung eingeht. Dies stellt eine Fortführung der Möglichkeit dar, durch ACLs komplexe Workflow-Logiken zu erstellen, die sowohl proaktiv als auch reaktiv angewendet werden können.

Diese Beispiele unterstreichen den Wert von ACLs als unentbehrliches Instrument zur Feinabstimmung der Abläufe im OTOBO-Ticketsystem. Durch die effektive Nutzung der zur Verfügung stehenden Modifikatoren und Einstellungen können Administratoren ein hochgradig anpassbares System schaffen, das optimal auf die Bedürfnisse und Anforderungen ihres Service-Teams und ihrer Endnutzer abgestimmt ist. ACLs in OTOBO bieten vielfältige Möglichkeiten, um den Zugriff und die Sichtbarkeit von Optionen innerhalb des Systems zu steuern.

Die hier vorgestellten Beispiele zeigen, wie Sie Tickets in bestimmten Warteschlangen vor dem Schließen schützen, bestimmte Statuswerte ausblenden oder die Verfügbarkeit von Optionen basierend auf spezifischen Ticketeigenschaften, wie der Warteschlange oder der Kunden-ID, einschränken können. Die Verwendung von Regulären Ausdrücken eröffnet noch tiefgreifendere Anpassungsmöglichkeiten, indem sie ein Musterdefinieren, nach dem Tickets beurteilt und entsprechende Aktionen darauf angewendet oder ausgeschlossen werden können.

Die Beispiele, von der Deaktivierung des Schließens von Tickets in einer bestimmten Queue bis hin zur Beschränkung bestimmter Prozesse für bestimmte Kunden, illustrieren, wie ACLs zur Feinsteuerung des Ticket-Systems verwendet werden können:

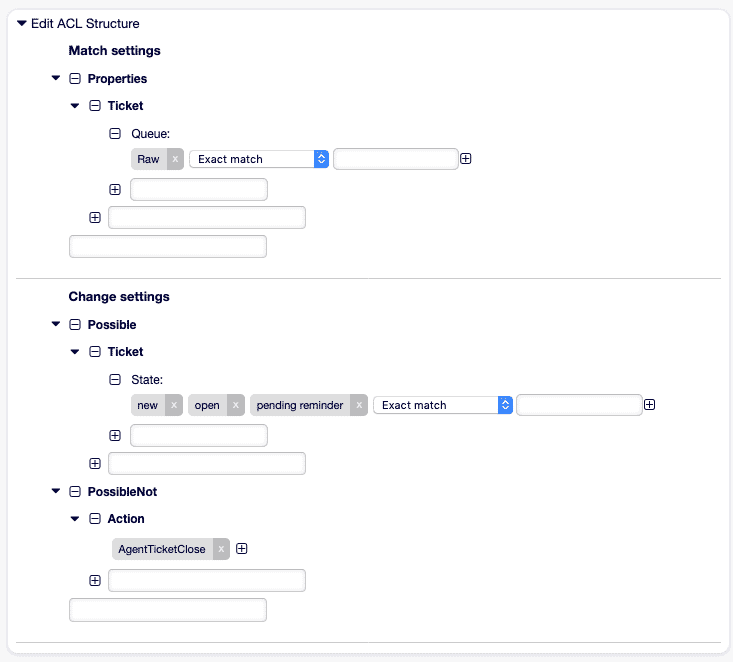

Schließen von Tickets in Queue deaktivieren und Schließen-Button ausblenden

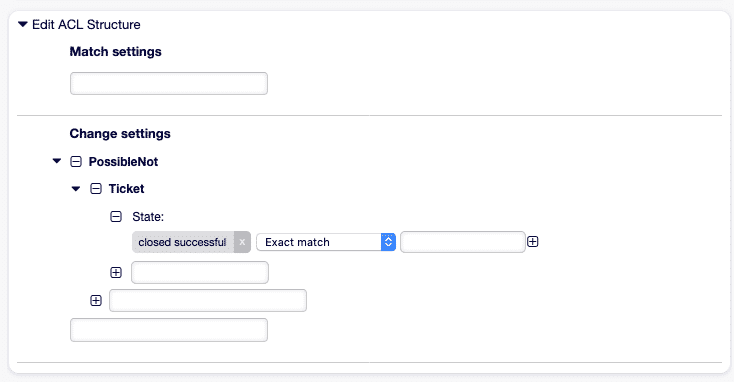

ACL-Beispiel: Tickets schließen deaktivieren [1] Status entfernen

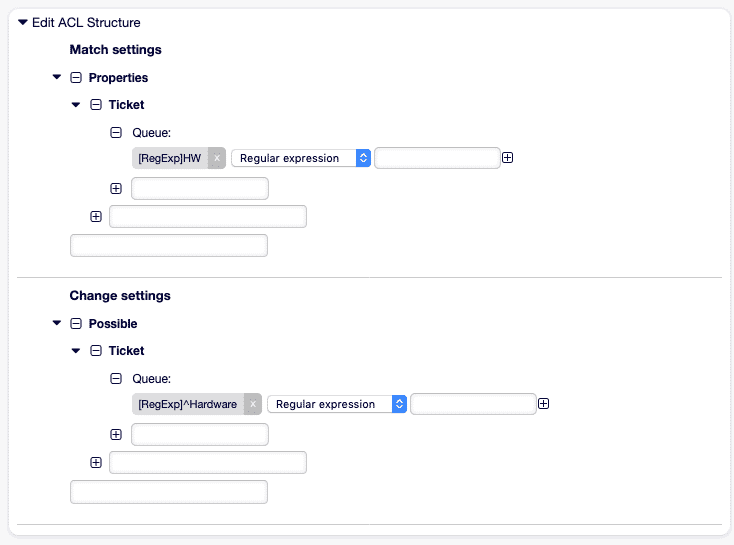

Verwendung von regulären Ausdrücken

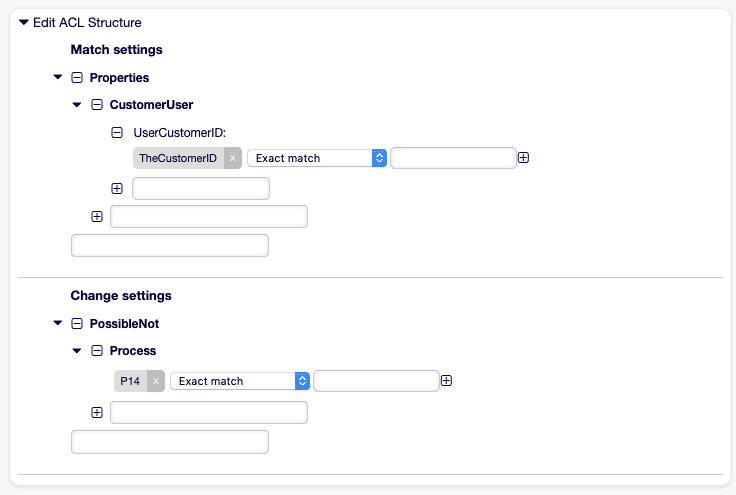

ACL-Beispiel: Nutzung Regulärer Ausdrücke [1] Prozess für Kunden untersagen

ACL-Beispiel: Prozessbeschränkung für Kunden [1] Verwendung der Standard-Antwortfunktion für Kunden im Prozess untersagen

Mit diesen Beispielen bekommen OTOBO-Administratoren einen Einblick, wie sie mit ACLs das Verhalten des Systems detailliert steuern können, um eine optimale Nutzung gemäß den Anforderungen ihrer Organisation zu gewährleisten.

ACL-Referenz und Dokumentation

Die detaillierte ACL-Referenz im YAML-Format stellt eine vielseitige Ressource für das Erstellen und Anpassen von ACLs dar. Sie ermöglicht es Administratoren, jede Facette ihrer Ticketing-Prozesse genau nach Vorgaben zu steuern. Die Schlüssel und Werte dieser Konfiguration können je nach Erweiterungen und der spezifischen Einrichtung der OTOBO-Installation variieren, aber das Grundprinzip bleibt das gleiche: Durch gezielte Anwendung dieser Regeln können Sie die Interaktionen innerhalb Ihres Ticket-Systems auf präzise und effektive Weise steuern.

Die Bedeutung einer sorgfältigen Planung und Implementierung von ACLs kann nicht genug betont werden, da sie eine tiefe und dauerhafte Auswirkung auf die Funktionalität und Sicherheit des Systems haben können. Administratoren sollten daher jede ACL, ihre Konfiguration und ihren beabsichtigten Effekt sorgfältig dokumentieren, um eine übersichtliche und konsistente Steuerung des Systems zu gewährleisten.

Weiterführende Themen

Die Verwaltung der Agenten, Kunden und Kundenbenutzer ist im Zusammenhang mit den ACLs sehr wichtig.

Die Berechtigungen von einzelnen Agenten kann man in der Gruppen- und Rollenverwaltung einstellen: OTOBO Gruppen und Rollen verwalten

Häufig verbindet man die ACLs mit Queues: OTOBO Queues - Warteschlangen

FAQs

Was sind ACLs und welchen Zweck erfüllen sie in Znuny?

Welche Anwendungsfälle gibt es für Zugriffskontrollisten in OTOBO?

Wie können ACLs die Effizienz der Ticketbearbeitung verbessern?

Wie können ACLs in OTOBO importiert werden?

Warum ist eine sorgfältige Dokumentation bei der Nutzung von ACLs wichtig?

OTOBO Dienstleistungen

Wir bieten verschiedene Dienstleistungen rund um OTOBO an. Dazu gehören:

- OTOBO Beratung

- OTOBO Installation

- OTOBO Anpassungen

- OTOBO Schulungen

- OTOBO Support

Wenn du Interesse an unseren Dienstleistungen hast, dann schreib uns eine E-Mail an

tab@softoft.deOder erfahre mehr über unsere OTOBO Dienstleistungen